腾讯移动安全实验室2013年7月手机安全报告

2013-09-01

一、总体概述

目前,移动网络速度发展越来越快,通过3G/4G、wifi等高速数据传输接入网络的手机用户也越来越多,而智能手机终端的发展也日趋成熟,应用软件支持的功能也愈发强大,伴随的是手机病毒、恶意程序的泛滥和广告程序的盛行,在新一代的4G等移动网络中用户更容易受到攻击,高速网络传输的背后意味着用户存储在手机上的隐私信息更容易被迅速上传窃取,手机隐私泄露、流量资费消耗等一系列安全问题将会更加突出。

2013年7月,基于腾讯手机管家服务的腾讯移动安全实验室7月共截获病毒包94029个,其中,Android系统截获病毒包90989个,占Android病毒包总数的96.7%,Symbian系统截获病毒包3040个。

2013年7月,Android签名漏洞大爆发,利用该签名漏洞的扣费木马可寄生于正常APP中。腾讯移动安全实验室监测,针对正常APK安装包中的两个重要文件,“冒牌天煞”病毒制作者可以构造同包名的恶意代码文件,使得应用程序既可通过Android系统的验证,又会启动其中同名的恶意代码文件来达到扣费、窃取用户隐私等目的。目前该漏洞病毒已导致找你妹、导航犬、百合网、天翼宽带等大量知名正版软件纷纷被感染。

2013年7月,在感染用户最多的十大病毒中,多种病毒类型均带有恶意推广的特征,静默安装推广软件、后台私自下载未知软件等系列病毒行为正变得十分普遍。

2013年7月,恶意推广类病毒消耗用户流量的方式变得十分多元化,病毒家族成群发展,a.expense.forge.[暗战行者]、a.expense.fakekernel.[暗箭射手]、a.fraud.actehc.[广告毒株]等系列已查杀的高危病毒纷纷再度席卷而来,再度感染海量手机用户。

2013年7月,受到百度收购91助手的热门事件影响,扣费病毒a.payment.ms.a和a.payment.ms.b有针对性的紧盯91助手等知名软件,并将这些APP官方包二次打包篡改,植入恶意扣费代码。染毒手机用户普遍都会体现出遭受流量资费消耗,手机用户的安全风险正在增大,手机病毒攻击行为正变得立体化与复杂化。

2013年7月,Android系统染毒手机占全国排名前五的省份或直辖市分别是广东、浙江、江苏、北京、河南。感染用户占全国比例分别为:13.63%、8.58%、6.61%、5.34%、4.86%。

二、2013年7月感染用户最多的十大手机病毒

在2013年7月,感染用户最多的十大手机病毒以资费消耗、隐私窃取为主。感染用户最多的手机病毒为资费消耗类病毒a.expense.newginger,该病毒运行后下载恶意代码,同时获取用户的手机设备信息,感染用户达到47.6万,感染APP达到6965个。其中,包括鳄鱼小顽皮爱洗澡、会说话的汤姆猫等知名游戏均被其感染。排名前十的手机病毒感染用户总数达到160.2万。

从感染用户最多的TOP10病毒可以看到,7月感染用户排名前三的病毒均为资费消耗类病毒。排名第二的病毒a.expense.dpn感染用户达到30.04万,UpdateService、天气通等软件纷纷中招,该病毒可获取手机固件信息,同时后台私自下载安装未知软件,给用户造成隐私泄漏以及资费消耗。排名第三的病毒a.expense.91zan感染用户达到16.8万人次,幻影魅力、奇幻热映、浪蝶观影、甜性热播等视频类软件均被感染,该病毒是典型的资费消耗类病毒,安装之后,未经用户允许私自下载安装包,同时私自修改用户的APN设置,给用户造成严重资费消耗。

可以看出,这种私自下载安装包的恶意推广行径均体现在这两个病毒的行为之中。

而排名第八的隐私窃取类病毒a.privacy.FrozenBubble与排名第九的资费消耗类病毒a.expense.tgapp也同时体现了私自下载安装包恶意推广的行径。

a.privacy.FrozenBubble病毒会利用具备诱惑性的情色美女等类型APP,针对美女视频写真、GPS Status等美女视频类或者工具类软件二次打包篡改,启动后会私自发送短信、拦截短信、窃取用户的短信,然后会在后台私自下载软件静默安装,造成用户隐私泄漏与流量消耗等多重损失。

a.payment.MMarketPay.c(伪画皮2)在2012年9月被腾讯手机管家首家查杀,该病毒在2013年7月再度来袭。“伪画皮2”能通过偷偷切换APN为CMWAP,然后后台模拟点击中国移动MobileMarket的扣费接口并验证,并拦截扣费的回执短信,让用户不知不觉被扣费。该病毒由于扣费方式新颖,普通用户很难察觉,同时受到制毒者或制毒机构青睐,并瞄准到海量APP进行二次打包篡改,仅7月就有8.2万手机用户遭遇袭击。

在感染用户最多的手机病毒中,手电筒、打火机、人民币存款利息计算器等工具类应用是重点感染的对象。“人民币存款利息计算器”APP均被感染用户分别达10万和8.2万的病毒a.privacy.fakelight和a.payment.MMarketPay.c(“伪画皮2”)二次打包篡改。

可以看出,隐私窃取类病毒、资费消耗类病毒均已经体现出针对手机用户私自下载安装包的特征,恶意推广软件的倾向与意愿正在进一步凸显。

三、7月具备恶意推广传播特征的扣费类病毒猖獗爆发

2013年7月,基于手机病毒在后台恶意下载推广软件的特征正在进一步凸显,腾讯移动安全实验室针对各种病毒类型进行了系列取样监测发现,许多恶意扣费类病毒也包含恶意推广的动作行为,这往往给用户造成连锁伤害,腾讯移动安全实验室针对7月恶意推广软件包数最多的十大恶意扣费类病毒进行了以下分析。

众多恶意扣费类病毒均可以通过绑定知名软件,启动后台联网消耗流量,并启动应用程序发动扣费指令。比如排名第一的恶意扣费病毒a.payment.kmcharge感染软件样本达到20536个,扣费病毒a.payment.kmcharge通过捆绑一些知名的主题软件,启动安装在特定目录下的应用程序,向指定目标发送短信,后台自动联网,同时后台拦截以“10”开头的短信以及特定类型的彩信,给用户造成流量消耗与话费消耗的双重损失。而a.payment.kmcharge病毒已产生了一个变种a.payment.kmcharge.a,形成了扣费病毒家族。该病毒家族感染了KMHome、Launcher、Installer、3G手机电影安装程序、手机视频播放器安装程序等超过2.15万款软件。

另一类比较典型的恶意扣费类病毒会在安装成功后会通过联网的方式从服务端获取更多指令,定制更多的SP业务,给用户造成流量与话费的双重经济损失。

而比较典型的扣费病毒则可以在后台下载推广的安装包或恶意子包,为推广软件或恶意扣费服务。感染软件达733款的扣费病毒a.payment.moonplayer以情色内容引诱用户安装,启动后私自下载其他安装包,并发送短信订阅服务。该病毒感染了美眉热播、超级播霸、口袋影院、梦幻播客、播影先锋等733款软件,感染用户达到106266人次。

排名第七的扣费病毒a.payment.keji.d感染了“把妹指南”等两性类趣味软件,安装后病毒会安装恶意子包,成功后即通过联网的方式,从服务端获取更多的指令,定制更多的SP收费业务,而该病毒也已形成了变种。

排名第八的扣费类病毒a.payment.keji.e就是前者的变种,本身包含恶意子包,但攻击方式更进一步,安装后可获取root权限静默安装恶意子包,子包安装成功后也是通过联网的方式从服务端获取更多指令,定制SP业务,攫取用户经济利益。

在2013年7月,恶意扣费病毒的攻击性与智能化趋向多变,同时开始倾向于针对移动互联网行业当段时期公众关注的知名APP进行二次打包或感染。2013年7月,针对百度收购91助手的热门事件,扣费病毒a.payment.ms.a和a.payment.ms.b有针对性的紧盯91助手等知名软件、并将这些APP官方包二次打包篡改,植入恶意扣费代码。该病毒家族在感染手机用户后会在后台随机向指定的SP端口号发送扣费短信,同时屏蔽SP商的确认短信;另外,病毒会把云端指令的操作记录发送到指定的手机号,泄漏用户隐私。

7月,带恶意推广传播特征的恶意扣费病毒在感染篡改情色类壁纸方面显得十分突出。a.rogue.smszombie.[短信巫毒]再次浮出水面,并感染了世界第一足球宝贝动态壁纸、国模大尺度动态壁纸、泷泽萝拉动态壁纸等系列美女色情类壁纸软件。该木马诱导用户安装恶意子包,不断重复弹出安装页面,具有监控用户收件箱、插入恶意短信、私自发送和拦截短信的行为,同时诱导用户激活设备管理器,使用户无法正常卸载。

可以看出,目前恶意扣费类病毒不仅仅单一的扣取用户资费,往往会首先通过安装推广恶意子包的方式为前提,后续通过联网的方式扣取用户资费。并且目前许多恶意扣费类病毒通过二次打包热门工具、影视、情色视频、情色壁纸类软件,植入恶意代码,感染海量用户。

这一特征显示出,目前恶意扣费类病毒针对具备诱惑性的情色类软件进行海量打包感染的特征十分明显,并以此为噱头诱惑用户下载安装,该类病毒往往在后台私自下载、诱导用户下载恶意子包,而恶意下载推广软件也已经成为常态,扣费类病毒一系列智能化指令操作使得私自推广软件变得更加容易,手机用户往往在悄无声息中遭受到巨额流量资费消耗,安全风险正在变得立体化与复杂化。

四、2013年7月恶意推广类病毒正在迅速蔓延

目前,恶意推广的行为往往包含在多种类型的恶意软件、手机病毒当中,基于研究病毒新的发展态势与动向的需要,腾讯移动安全实验室针对2013年7月感染用户最多的恶意推广病毒进行了统计与分析。

在2013年7月截获的感染用户TOP10的恶意推广类病毒中,排名前十大病毒感染用户总数达135.79万,排名第一的恶意推广类病毒为a.expense.newginger 感染用户达到47.6万,是2013年7月感染手机用户最多的手机病毒。该病毒的特征是运行后下载恶意代码,同时获取用户的手机设备信息。手电筒、打火机3D、会说话的汤姆猫等知名软件纷纷被其二次打包篡改,给众多知名游戏软件造成品牌伤害,同时给用户造成严重资费消耗和隐私泄漏的双重危害。

感染用户最多的十大恶意推广类病毒中,其中排名前三的病毒a.expense.newginger、

a.expense.dpn和a.expense.91zan同时也是7月感染用户数最多的前三大手机病毒,感染用户分别达到:47.6万 、30.04万、16.8万。

同时可以看出,在用户并不知情的状态下,私自下载恶意推广包或者未知软件成为这三大病毒共同的特征和逐利手段。

另外,腾讯手机管家已经查杀的恶意推广类病毒a.expense.cc曾在2012年猖獗爆发,目前再度卷土重来,显示出非常顽固的特性。在2012年和2013年上半年疯狂作案的a.expense.cc病毒在2013年2月份是感染用户最多的十大ROM病毒之一,在2012年腾讯手机管家检测公布的Android十大ROM病毒中,a.expense.cc排名第一。如今再度大批量席卷感染易购、安卓应用、薄荷时尚、绿豆神器、火箭下载等知名应用。该病毒开机后私自下载软件并安装,敏捷推广的特性非常强,感染用户达到5.4万,排名第九. 并形成了变种a.expense.cc.a,知名软件K歌软件“唱吧”被感染,a.expense.cc.a感染用户达到6.1万,排名第六,该病毒家族感染用户共达到11.5万。

而排名第十的感染用户达4.3万的恶意推广类为a.expense.afoynq.a,该病毒可从远端服务器私自下载其他软件,而本身又为盗版软件,可给用户造成资费消耗,同时又存在恶意传播的特性。

排名第六的恶意推广病毒a.payment.moonplayer感染用户超过6万,它以情色内容引诱用户安装,启动后私自下载其他安装包,并发送短信订阅服务,存在恶意扣费行为。

工具类APP开始成为恶意推广类病毒紧盯的APP类型。排名第九的病毒a.expense.lunar感染了万年历、任务管理器、mini闹钟等知名工具类软件,可申请ROOT权限,未经用户允许私自下载和安装推广软件。

2013年7月,手机游戏已成为恶意推广类病毒打包篡改的重灾区 。黄金矿工等知名的趣味性小游戏被恶意推广类病毒TOP10中排名第四的病毒a.expense.tgapp二次打包篡改。用户一旦下载到该病毒APP,安装后便会自动联网下载推广安装包。

4.1 特征明显的恶意推广类病毒典型案例介绍

从腾讯移动安全实验室2013年7月份单个月的数据统计当中,可以看出,Android平台恶意推广类病毒日渐泛滥。但事实上,恶意推广类病毒在2013年上半年以来就已经呈现快速发展的势头。

而典型的恶意推广类病毒的基本特征呈现多样化的方式,比如可在通知栏下拉窗大肆推送海量广告,消耗流量;或者在病毒软件内页面呈现出来的强制弹窗广告,无法取消,用户被迫点击下载软件。

腾讯移动安全实验室监测发现,其中,a.expense.mixcode(“恶推毒手”)病毒与a.expense.comtous(手电推鬼)在私自恶意下载软件包特征明显,是典型的新型恶意推广类病毒,分别感染用户达6.7万与5.1万。

典型病毒一:a.expense.mixcode(“恶推毒手”)

热门游戏“地铁跑酷”不幸被a.expense.mixcode“恶推毒手”感染。除“地铁跑酷”之外,包括黄金矿工、超级玛丽旗舰版、3D坦克英雄等178款热门游戏和软件均被感染。

比较特殊的是,该病毒安装后,只要用户手机处于解锁状态或者WIFI状态发生改变时就会启动恶意服务,并私自联网下载恶意软件,该病毒会私自下载“多酷斗地主”与“点金游戏大厅”等游戏软件到手机SD卡中,造成用户流量资费的巨额消耗。而与此同时,a.expense.mixcode(“恶推毒手”)还会通过启动恶意代码,偷偷获取收集设备信息,给用户造成资费消耗和隐私泄漏的双重危害。

典型病毒二:a.expense.comtous(“手电推鬼“)

手机必备工具APP也成为恶意推广类病毒紧盯的对象。a.expense.comtous(手电推鬼“则感染了手电筒这款系统必备应用,该病毒本质上是一款恶意广告插件,安装后会匿名推送广告,诱导用户点击下载软件包,与此同时,恶意下载的行为用户无法及时终止,耗费用户流量,并造成严重资的费损失。

从Android出现的系列恶意推广病毒特征与新兴攻击方式的监测可以看出,大批游戏软件遭遇打包篡改,游戏成为遭恶意推广病毒“毒害”的重灾区。而腾讯移动安全实验室分析了恶意推广类病毒的几种消耗流量的方式。

4.2 恶意推广类病毒偷吸用户流量的主要形式

(1)、偷偷联网后台下载推广第三方应用软件;

(2)、内置广告插件,推送垃圾广告,下载相关图片内容等;

(3)、与病毒服务器联网通讯下载恶意子程序,诱导用户下载软件耗费流量;

(4)、后台监控知名软件的运行,执行云端指令,强行显示推广广告消耗流量;

(5)、推送通知栏广告诱导下载消耗流量;

(6)、伪装某软件,向用户或联系人发送含链接的推广短信诱导下载耗费流量;

(7)、创建广告快捷方式到桌面,诱导用户下载消耗流量。

4.3 恶意推广类病毒具备2个典型特征

1、云端控制。许多恶意推广类病毒可以从云端服务器拉取推广软件的列表,该列表可在服务器动态配置;一旦获取到列表,就会指定推广列表里的软件。

2、各种形式的推送广告。恶意推广类病毒主要通过云端配置的列表偷偷在后台下载软件,并通过不定期弹出通知栏广告的形式诱导用户点击,或者通过弹窗banner广告、在知名软件强行显示广告、通过像手机联系人群体发送短信广告等,消耗用户流量。

4.4 恶意推广类病毒的利益链分析

可以看出,恶意推广类病毒消耗用户流量的方式已经变得十分的智能化与多元化,很明显的是,“免费的APP+植入广告”已经成病毒开发者惯用敛财手段,腾讯移动安全实验室监测到,在缺乏监管的电子市场、手机论坛等渠道正在不断涌现大量内嵌“恶意广告插件和私自下载软件”代码的“盗版应用”,这些盗版应用伪装成热门软件诱骗用户下载安装,然后在用户手机通知栏弹出广告等消耗流量,严重损害用户利益。

腾讯移动安全实验室分析,目前在手机APP产业链之中,大部分的APP开发者面临盈利困境,截至目前,广告依然几乎是APP盈利收入的最主要来源, APP开发者与广告商建立合作协议,在APP页面边框或者BANNER位或者再特定的产品功能模块引入广告信息等属于合法的广告投入。但恶意推广类病毒通过私自弹广告、偷偷下载等形式明显违背正版APP开发者与手机用户的意愿并侵犯了他们的利益。

腾讯移动安全实验室分析,在正常的移动APP广告推广的产业链条当中,APP开发者、广告联盟或网盟推广、广告商成为比较关键的三个利益环节。

APP产品通设计开发出出符合用户需求的产品,借此获取海量用户进而赢得市场认可与影响力,并可获得广告联盟的订单。而广告联盟则是连接广告商与APP开发者之间的中介,广告联盟通过接收来自广告商的广告,并精准匹配到各个APP开发者投放。APP开发者接收来自广告联盟的订单,可在APP页面边框、BANNER等位置引入广告信息、或提供软件下载模块或链接等方式来发展用户、推广软件。这属于合法的广告投入和盈利方式。众多APP开发者也通过网盟推广结算的方式来推广软件,即按照一个用户被推广2-4个软件来算,每个软件的推广费从1-1.5元或更多不等。广告联盟则靠赚取广告主和APP开发者分成的差价来生存。而这种三方的合作推广方式则属于合法的广告投放与软件推广,是一种健康的盈利模式。

但另一方面,病毒制作者却变相利用了这种广告联盟的软件推广、广告点击的分成利益机制,但病毒制作者却通过针对知名APP二次打包篡改,植入恶意广告插件或恶意推广类病毒代码,偷偷在后台私自下载恶意推广软件包或者强行显示广告,通过这种方式,按照每个用户被推广的软件来计费,也能从广告联盟平台非法获取推广费用。而这种病毒行为违背用户意愿、侵犯了用户的知情权和选择权,对用户造成了经济损失。高盈利、低成本,导致了恶意推广病毒的层出不穷。

部分不法广告商也会与手机病毒制作者或者打包党合作,通过在正版软件中植入广告插件或者恶意代码,通过重新打包、上传,通过各种形式弹出广告,消耗流量,危害众多手机用户。另外,盗版APP(打包党)通过针对正常APP二次打包非法内嵌广告插件恶意强推下载,影响了正版APP的品牌形象和产品美誉度,极大伤害了正版APP开发者的利益。

目前,随着移动互联网的发展,APP开发者对用户的争夺日趋激烈,盈利方式却依旧单一,加之目前移动APP行业缺乏监管,推广模式和管理机制依旧不太健全,在这种情况下,便有了制毒者或制毒机构的生存空间和土壤。

目前,随着恶意广告的日趋泛滥,各种恶意推广病毒私下推广软件造成手机用户流量消耗日趋严重,为保护手机用户的经济利益以及对流量资费的知情权,产业链各方应携手对手机恶意广告进行治理并携手共同设定防御方案,共同创建和维护良好的手机安全环境。

五、2013年7月Android曝出重大签名漏洞

2013年7月初,国外安全公司曝光安卓签名系统漏洞Master key,并称全球99%的Android设备都有感染风险,腾讯手机管家当时及时发布安卓签名漏洞(Master key)专杀工具,并针对两大安卓签名漏洞实现了封堵。

7月底,国家互联网应急中心发布信息,Android操作系统存在一个签名验证绕过的高危漏洞即Master key漏洞。而利用该签名漏洞的扣费木马可寄生于正常APP中,并且发现在缺乏监管的“安丰市场”中存在6644个正版APP被植入木马程序。腾讯移动安全实验室迅速针对该签名漏洞的感染的知名APP进行查杀统计,监测到找你妹、导航犬、百合网、天翼宽带等大量知名软件纷纷被感染。腾讯手机管家4.2新版迅速升级了全新的查杀引擎,已针对利用该漏洞的扣费木马(命名为“冒牌天煞”)实现了全面查杀。

安卓签名漏洞病毒在7月引发了整个手机安全行业的关注,成为2013年重大的系统漏洞安全事件。

腾讯移动安全实验室分析,在正常情况下,每个安卓应用程序都会有一个数字签名,来保证应用程序在发行过程中不被篡改。但目前黑客可以在不破坏正常APP程序和签名证书的情况下,向正常APP中植入恶意程序,并利用正常APP的签名证书逃避Android系统签名验证。

腾讯手机管家工程师团队监测,针对正常APK安装包中的两个重要文件,“冒牌天煞”病毒制作者可以构造同包名的恶意代码文件,使得应用程序既可通过Android系统的验证,又会启动其中同名的恶意代码文件来达到扣费、窃取用户隐私等目的。

利用安卓签名漏洞的病毒“冒牌天煞”安装后,会自动检测确认用户未安装杀毒软件后,便私自订购SP业务,同时拦截用户短信,替用户回复扣费确认信息,并向用户联系人发送恶意软件下载推荐短信,一系列扣费操作十分智能化。

安卓签名漏洞病毒目前正在大规模来袭,这类病毒的多元化攻击能力与“反侦察”能力非常强,手机用户遭遇的威胁也并未完全解除,截至目前,手机用户可以通过下载腾讯手机管家最新版进行安全检测,及时查杀利用安卓系统签名漏洞的手机木马病毒。

六、Android手机病毒特征比例

2013年7月,Android病毒行为类型比例统计中,资费消耗类病毒行为占据40%的比例;诱骗欺诈类病毒行为占据17%;隐私获取占比15%,恶意传播占比14%,恶意扣费类病毒行为占比10%,远程控制、系统破坏、流氓行为分别占比2%、1%、1%。

2013年7月,占15%的隐私窃取类病毒可通过GPS定位获取用户的地理位置信息、与此同时,获取手机固件信息回传到服务器,同时后台私自安装未知软件,给用户造成隐私泄漏与资费消耗的双重危害。

资费消耗类病毒的多元化、联动性、立体化特征越发明显,私自联网下载软件,静默安装推广软件,同时还会修改浏览器书签、拦截短信、窃取用户的短信信息,获取手机固件信息并回传到服务器,给用户造成资费与隐私的双重消耗。资费消耗类病毒占比大的原因在于,隐私窃取、恶意扣费、恶意推广等多种类型病毒均含有资费消耗的特征,推高了资费消耗类病毒的比例。

10%的恶意扣费类病毒的繁殖能力越来越强,比如高危扣费类病毒“伪画皮”再度卷土重来,该病毒可以偷偷切换APN为CMWAP,然后后台模拟点击中国移动MobileMarket的扣费接口并验证,并拦截扣费的回执,悄无声息的扣取用户的资费。恶意扣费类病毒攻击方式的多元化特征越来越明显。

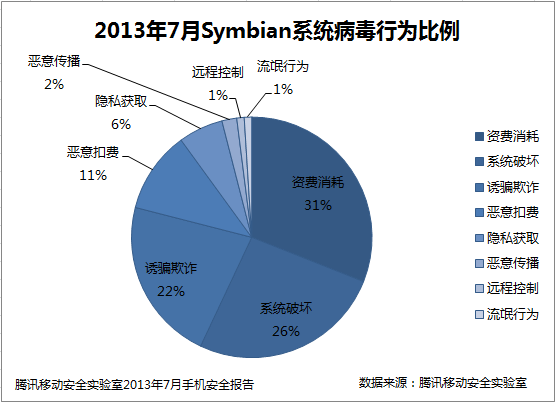

七、2013年7月Symbian系统病毒特征比例

在Symbian系统,资费消耗占比31%,系统破坏占比26%,诱骗欺诈占比22%,恶意扣费占比11%,隐私获取占比6%,恶意传播占比2%,远程控制占比1%,流氓行为占1%。

在Symbian系统,比较典型的资费消耗类病毒s.expense.systemmaster和s.expense.serviceplugin.e再度来袭,这两个病毒安装后往往无提示联网,消耗用户流量;同时开机自启,占用系统资源等特征。

系统破坏类病毒往往开机自启后常驻后台运行,无法手动将其卸载,占用大量系统资源,可能影响手机和其他软件的正常运行。

而扣费类病毒往往含有隐私读取等特征,这类病毒通过自启后私自联网消耗数据流量,占用短信端口,私自发送短信,订购高额的SP收费业务;同时会获取用户手机imei、imsi等手机固件信息。总体而言,Symbian 系统的病毒的发展呈现出更加平稳的特征,衰落趋势正在进一步延续。

八、2013年7月各省手机中毒比例

2013年7月,感染Android手机病毒或恶意软件最多的十大省份或直辖市分别是,广东、浙江、江苏、北京、河南、四川、福建、山东、辽宁、广西。

在Android系统,广东以13.63%的比例高居第一,浙江省与江苏省分别以8.58%、6.61%的比例居于第二、第三。

从感染用户占据全国比例排名前十的省份或直辖市看出,环渤海经济圈、珠三角、长江中下游经济圈、东南各省成为Android手机染毒的重灾区,东部沿海省份、中部经济发展重镇等成为染毒重灾区,可以看出,染毒省份呈现与经济发展持续成正相关的趋势。水货手机市场进一步向中部省份渠道拓展,河南、四川、福建、山东四个省份的智能机感染用户快速增长,染毒用户占全国比例分别达到4.86%、4.5%、4.11%、3.73%。这四个中部省份用户的换机速度进一步加快,这些地区的电子市场、手机论坛用户群日渐活跃,刷机用户、论坛下载用户、电子市场APP下载量等各方面的数据正在进一步提升,拉升了四省的染毒比例。

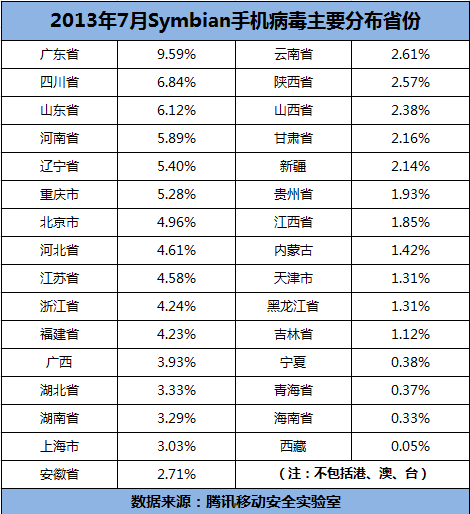

Symbian系统,感染病毒或恶意软件占全国比例排名前五的省份是广东、四川、山东、河南、辽宁五个省份。占比分别为:9.59%、6.84%、6.12%、5.89%、5.4%。可以看出,Symbian与Android呈现出不一样的发展轨迹。与经济发展省份的相关性表现的不是特别明显,手机染毒占全国的比例数据与Symbian用户的主要聚集区紧密相关,而 Symbian系统衰落的趋势也正在进一步延续。

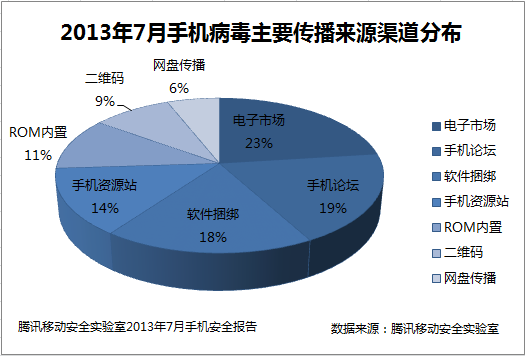

九、2013年7月传播渠道分析

2013年7月,手机病毒传播渠道的比例呈现出多种渠道均衡化趋势越来越明显。其中二维码渠道从无到有,2013年7月份二维码感染比例已经达到9%,已成为手机染毒发展势头最快的渠道。

电子市场染毒比例达到23%,手机论坛为19%,比例分别位居第一和第二。电子市场染毒比例从下降又开始反弹呈现上升的趋势。这源于在7月,Android系统签名漏洞病毒大肆来袭,导致部分缺乏接入安全厂商在线检测的电子市场猝不及防之下,许多知名应用被批量感染,而手机安全厂商推出安卓签名漏洞病毒专杀工具具有一定的滞后性,导致许多电子市场受到影响,在电子市场感染用户比例在7月呈现出突然的上升趋势。

手机论坛染毒比例呈现比较稳定的状态。软件捆绑达到18%,针对知名软件二次打包感染成为恶意软件或手机病毒的一种流行的趋势。

手机资源站染毒比例为14%;Rom内置渠道染毒达到11%,ROM病毒由部分不良水货商,以及部分互联网上的第三方rom制作者,通过将病毒刷到手机的Rom,用户一旦刷入病毒ROM,随着刷机用户增多,部分刷机平台没有解决ROM的安全检测机制问题,ROM中毒比例还在继续攀升。网盘传播比例为6%。

十、专家建议

随着Android手机安全形势变得复杂,手机用户提升手机安全意识非常重要,移动安全实验室专家对手机用户做出如下建议。

1.手机用户应通过正规安全的渠道下载官方版支付、工具、游戏等各类手机APP,比如可在腾讯手机管家“软件游戏”下载应用,可确保绿色安全。随着二维码的流行,目前已成为增长最快的染毒渠道,风险进一步增大,手机用户不要见码就扫,最好安装具备二维码恶意网址拦截的手机安全软件进行防护,或者安装带有安全识别的二维码工具进行二维码扫描,如此可降低二维码染毒风险。

2.提升安全意识,对手机资费的异常情况保持敏感度。目前许多游戏软件遭二次打包篡改,暗含扣费代码或广告插件。许多恶意推广、资费消耗类病毒往往会在后台私自下载安装包,消耗用户资费流量,此手机用户应该对于流量资费的消耗保持敏感度,一旦发现异常,可通过腾讯手机管家有效查杀病毒或开启广告拦截功能,有效拦截banner广告。

3.从正规的渠道购买手机或刷ROM包。在目前,许多水货手机往往在出货前就已经刷机或者内置了各种流氓软件,而这些刷入或内置入ROM的恶意软件包一般很难用常规手段卸载或清除,新买的手机应及时下载腾讯手机管家,获取Root权限,及时查杀ROM病毒与最新流行病毒。

4.目前,国外安全公司曝光安卓签名系统漏洞Master key,一款利用安卓超级签名漏洞的扣费木马a.system.masterkey(“冒牌天煞”)感染了数千款知名应用,目前,腾讯手机管家4.2新版迅速升级了全新的查杀引擎,并发布了专杀工具,已全面封堵该漏洞,并利用该漏洞的扣费木马“冒牌天煞”实现了全面查杀。手机用户可下载腾讯手机管家最新版,全面查杀该病毒,确保不被隐形扣费等困扰,避免盲目遭受经济损失。

5.目前而言,用户还可以关注@腾讯移动安全实验室、@腾讯手机管家的官方微博以及相关的“恶意软件曝光”行动,对手机安全资讯做到全面把握和掌控,安享移动互联网生活。

腾讯手机管家官方网站:http://m.qq.com

腾讯手机管家腾讯微博:http://t.qq.com/qqsecure

腾讯手机管家新浪微博:http://weibo.com/qqmanager

腾讯移动安全实验室官方微博:http://t.qq.com/QQSecurityLab

版权声明:本报告中凡注明来源于“腾讯移动安全实验室”等一切图表数据及研究分析结论均属于腾讯公司版权所有,如需转载或摘编,敬请注明出处。

2013年8月23日

腾讯移动安全实验室